16 февраля 2024 года на ресурсе GitHub неизвестными был опубликован слив секретных данных китайской компании iSoon (ака Anxun) – одного из подрядчиков Министерства общественной безопасности Китая (MPS). Сообщается, что она связана с Chengdu 404 – структура, контролируемая киберразведкой КНР и известная как APT41.

Утечка проливает свет на формы и методы китайской разведки. ПО, трояны для Windows, Mac, iOS и Android, сервисы для DDoS, системы деанонимизации пользователей соцсетей, оборудование для взлома Wi-Fi и многое другое. Много информации о методике проникновения и получения информации.

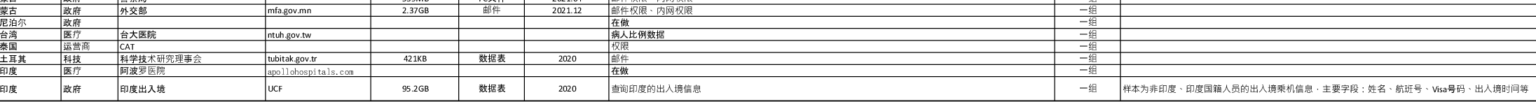

Целью атакующих были как общая информация, такие, как базы данных, так и точечная информация конкретных лиц: контроль переписки, звонков и передвижения. Анализ данных показал, что объем украденной информации измеряется терабайтами. Источник данных – критические объекты инфраструктуры Казахстана, Кыргызстана, Монголии, Пакистана, Малайзии, Непала, Турции, Индии, Египта, Франции, Камбоджи, Руанды, Нигерии, Гонконга, Индонезии, Вьетнама, Мьянмы, Филиппин и Афганистана.

При чем тут Казахстан?

Объем и характер данных указывает на системные ошибки в системе защиты информации в нашей стране.

Доступные материалы утечки свидетельствуют о том, что как минимум одна хакерская группировка более двух лет имела полный доступ к критической инфраструктуре казахстанских операторов связи. Ясно, что в нашем распоряжении неполный объем информации, который Казахстан позволил украсть у себя.

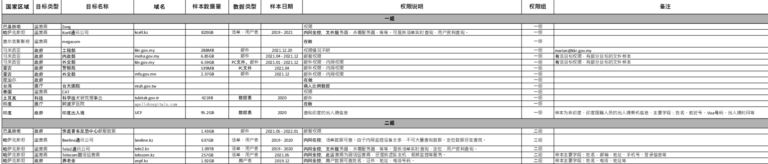

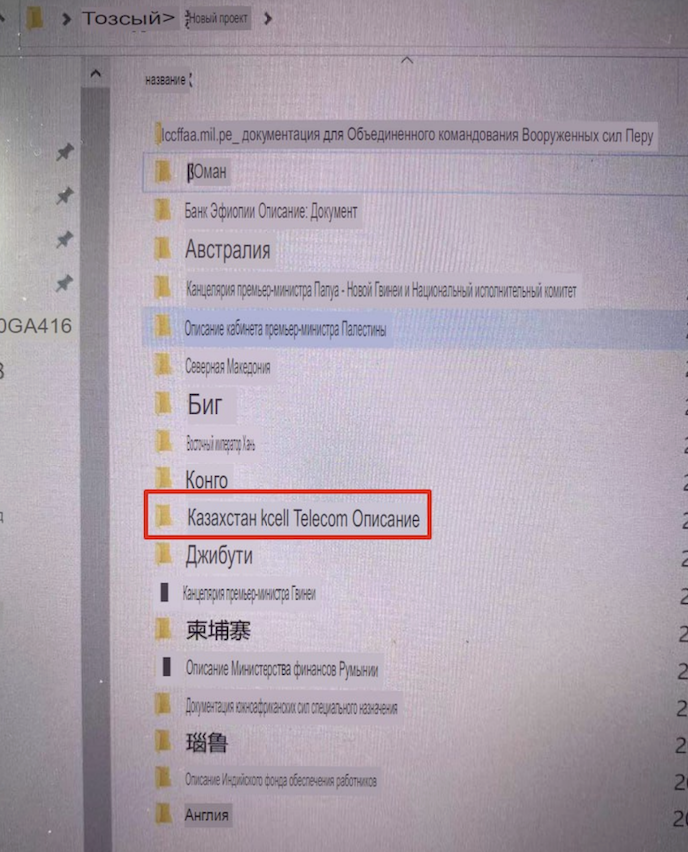

Ниже представлен перевод одного из файлов в обнаруженной утечке:

telecom.kz – 2021.05 – Этот оператор является оператором фиксированной связи, а также предоставляет такие услуги, как виртуальный хостинг и видеонаблюдение. Основные поля образца: имя, адрес электронной почты, почтовый адрес, номер мобильного телефона, регистрационные данные и т. д.;

beeline.kz – 2019-2020 – Интрасеть находится под контролем, и данные списка вызовов могут быть проверены. Поскольку существует слишком много оборудования для мониторинга интрасети, невозможно запросить большой объем данных. Данные о местоположении все еще находятся в процессе поиска;

kcell.kz – 2019-2021 – Полный контроль над интрасетью, файловым сервером, антивирусным сервером и т. д. может обеспечить запрос списков вызовов в режиме реального времени и запрос информации о пользователях;

tele2.kz – 2019-2020 – Полный контроль над интрасетью, файловым сервером, антивирусным сервером и т. д. обеспечивает запрос списков вызовов в режиме реального времени, позиционирование и запрос информации о пользователе.

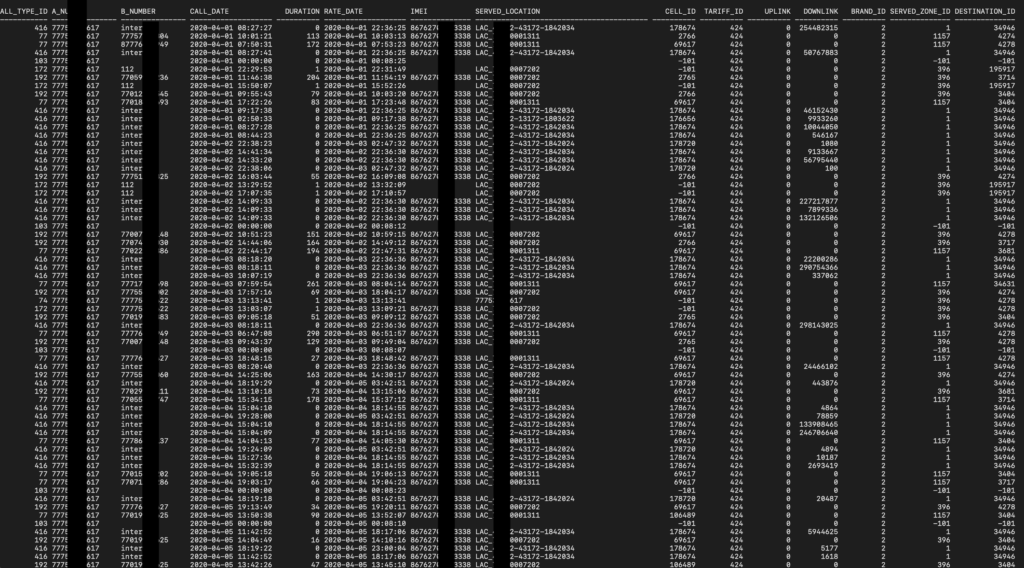

Хакеры контролировали журналы событий операторов, продолжительность звонков, IMEI устройств и биллинг звонков.

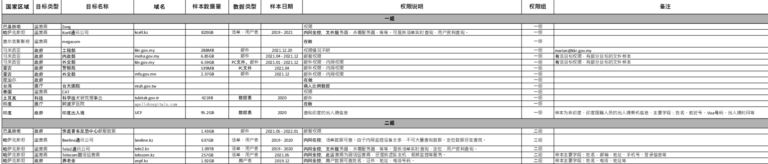

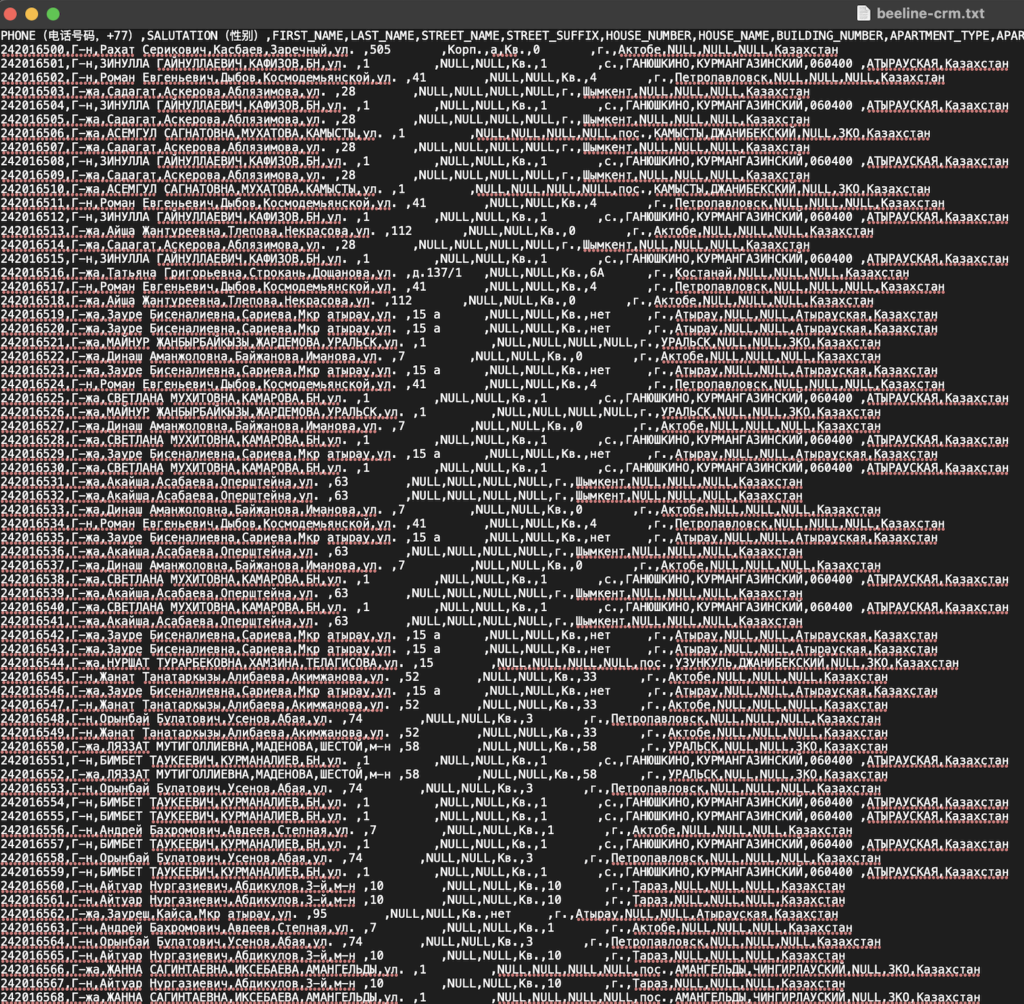

В утечке имеются файлы с информацией об абонентах операторов связи:

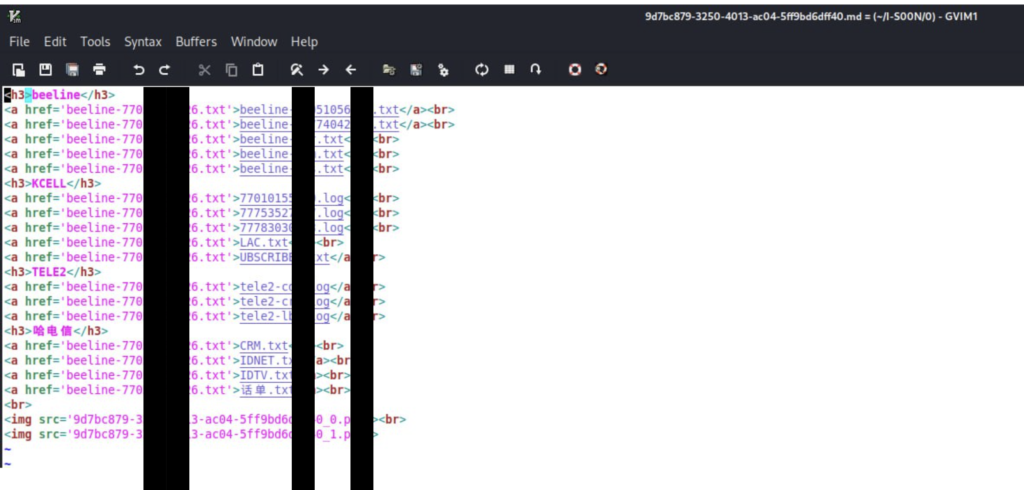

Также опубликованы данные пользователей IDNET и IDTV c персональными данными абонентов, их логинами и паролями.

Ниже приводим данные из внутренних систем мобильных операторов:

Подробные логи отдельных абонентов с детализацией всех звонков и активностей:

В утечке также упоминается ЕНПФ (Единый национальный пенсионный фонд РК) за 2019 год:

enpf.kz – 1.92gb – 2019.12 – Интрасеть полностью контролируется, и пользовательские данные могут быть проверены на наличие имени, идентификатора, адреса и номера телефона. Основные поля образца: имя, номер телефона, адрес и т. д.

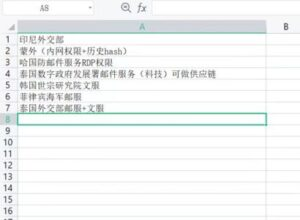

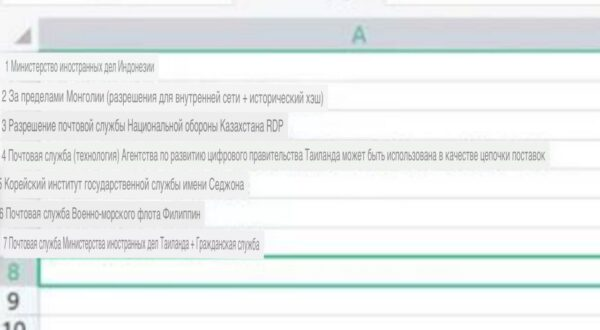

В одном из скринов фигурирует предположительно информация по почтовому серверу Министерства обороны РК:

Некоторые скрины включают в себя данные об авиаперевозчике Air Astana.

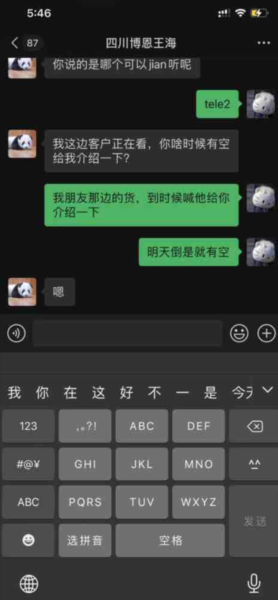

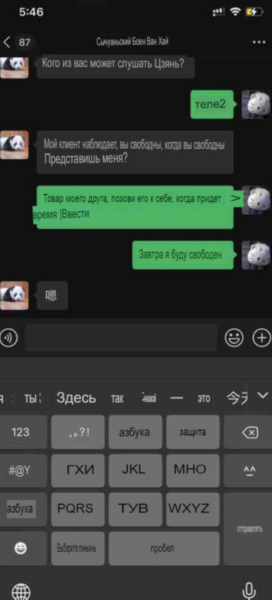

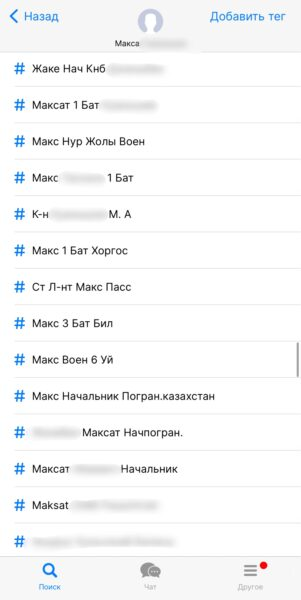

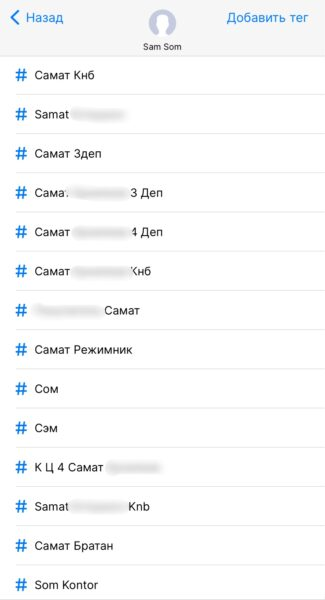

Также найдены файлы, содержащие переписку хакерской группировки между собой, в которой они обсуждают прослушиваемых абонентов и их информацию.

Приводим оригинал и перевод одной из переписок:

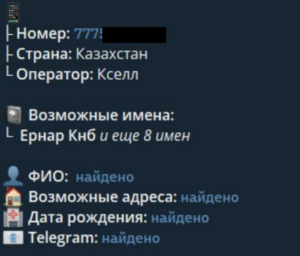

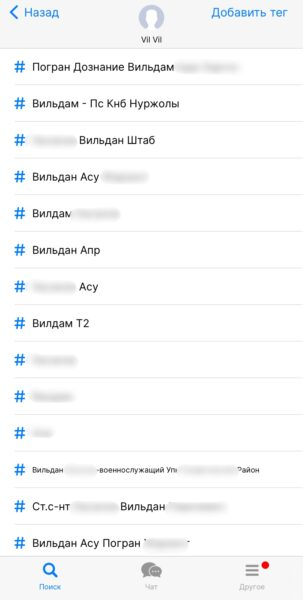

Мы проверили кто является жертвами данной хакерской группировки и кем они больше всего интересовались. Результаты проверки номеров через различные утечки и GetContact выявили, что целенаправленные атаки совершались, в том числе и на сотрудников силовых структур:

Что по другим странам?

Помимо Казахстана в утечке имеются много данных других стран. Уже сейчас можно сказать, что разведки всего мира и хакеры начали активно изучать эту информацию.

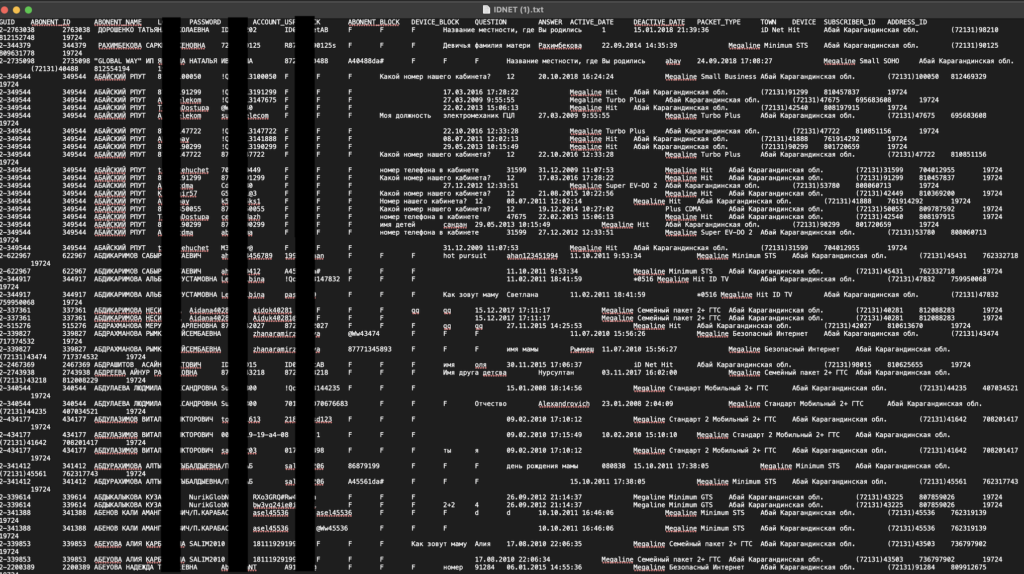

Ниже приводим несколько примеров:

Научно-технический исследовательский совет Турции – tubitak.gov.tr – 421kb – 2020 – Права доступа к почте:

Технические подробности утечки

Среди материалов имеется документация и описание самих шпионских программ для мониторинга и сбора информации в реальном режиме времени с возможностью получения полного доступа к устройствам:

Для понимания масштабов, приводим описание данных шпионских программ и устройств.

Получение удаленного доступа и управления Windows:

Троян удаленного доступа (Remote Access Trojan) для Windows x64/x86, который может:

Авторы утверждают, что 95% антивирусных программ не смогут обнаружить данный троян, включая Kaspersky, Symantec и другие популярные решения. Троян умеет самостоятельно удаляться и стартовать.

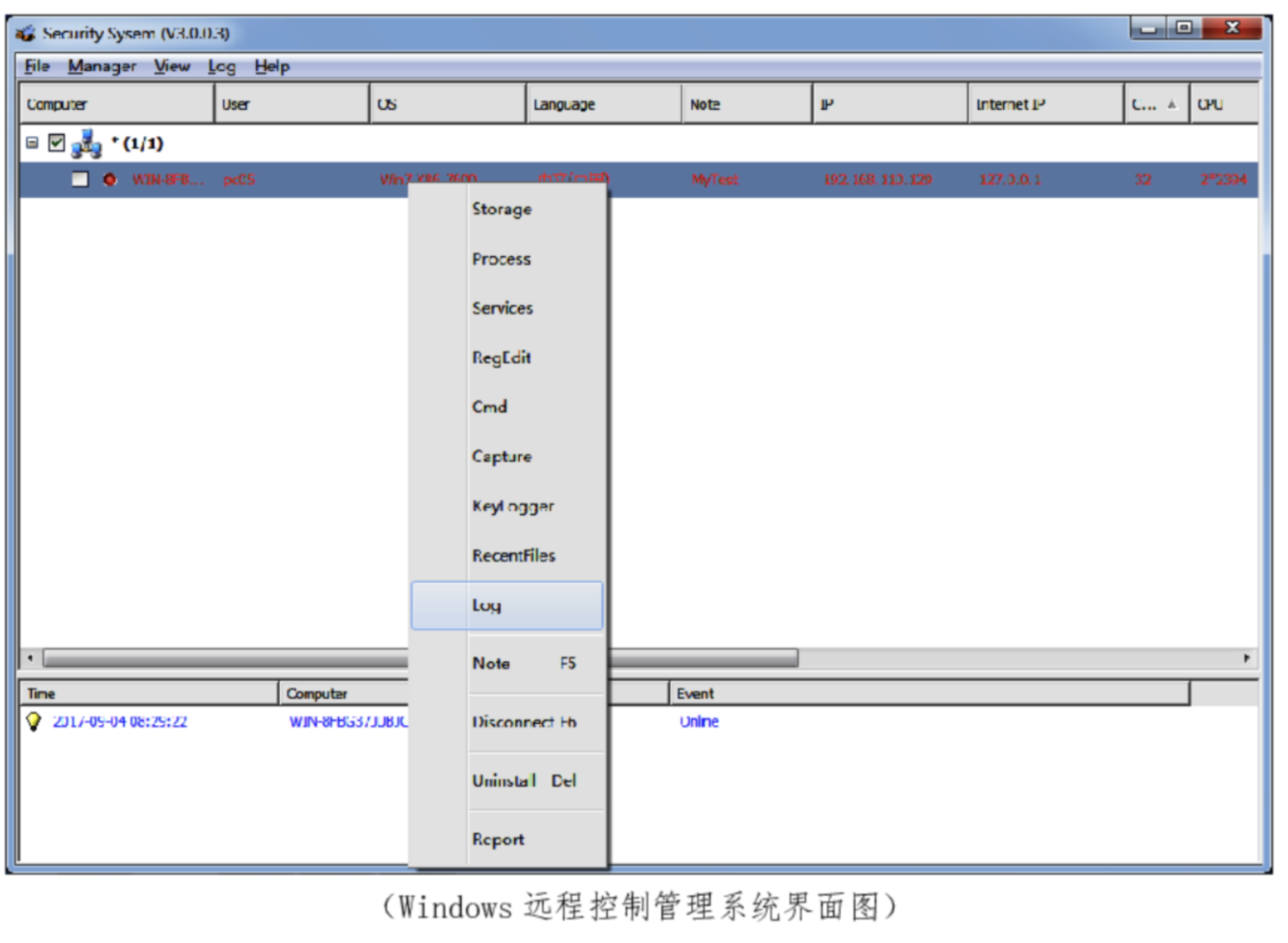

Скриншот программы:

Получение удаленного доступа и управления Mac:

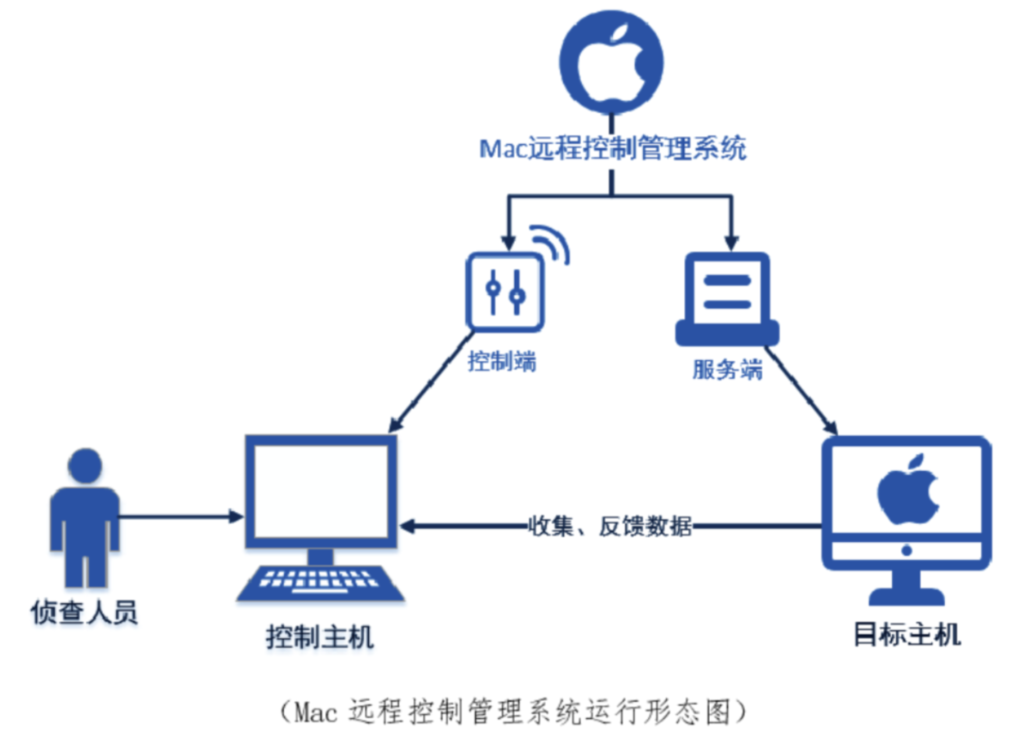

Для Mac тоже существует версия трояна для кейлоггинга, скрина записи, управления файлами, выполнение shell-команд и т. д.

Диаграмма работы системы:

Авторы заявляют, что троян поддерживает все версии ОС Apple, имея функционал self-recovery.

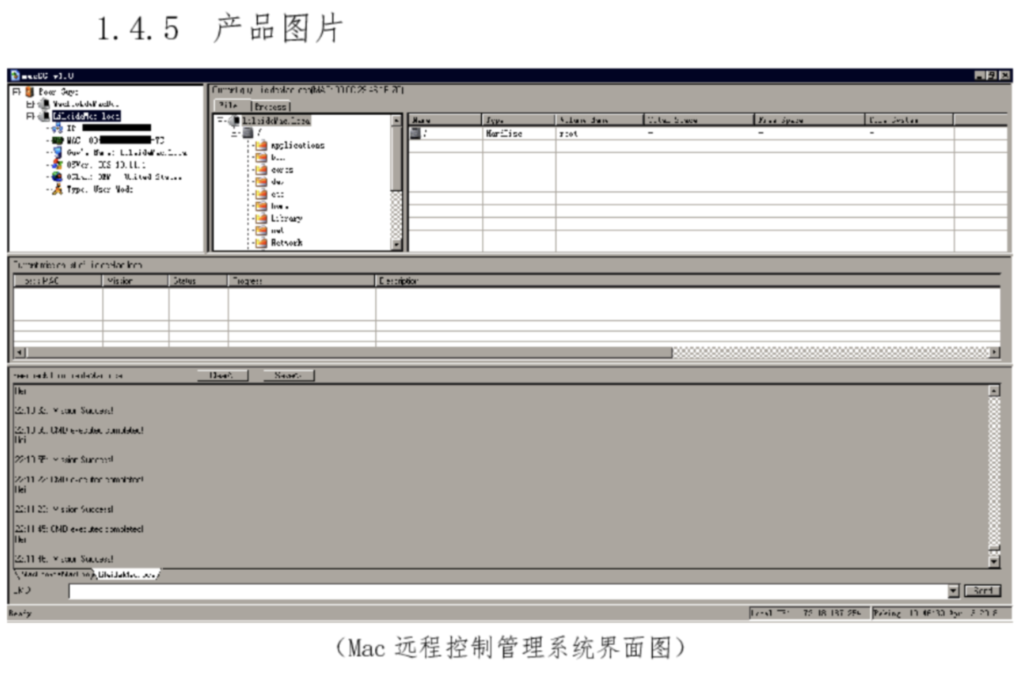

Пример интерфейса:

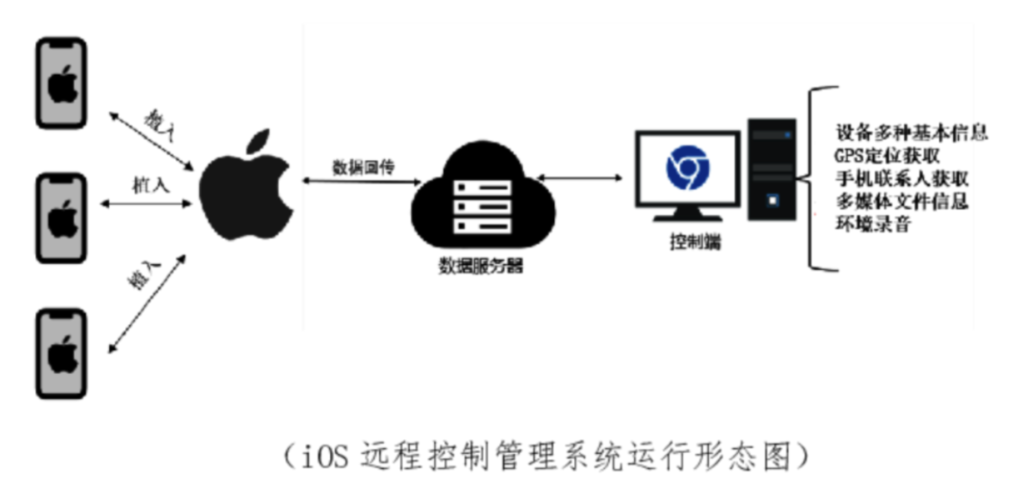

Получение удаленного доступа и управления iOS-устройствами:

Авторы утверждают и об iOS, причем со всеми версиями. Функционал включает в себя следующее:

Диаграмма работы системы:

Скриншот интерфейса:

Получение удаленного доступа и управления Android-устройств:

Авторы утверждают, что существует версия и для Android (от Android 6.0 и выше).

Функционал:

Скриншот интерфейса:

Получение удаленного доступа и управления Linux:

Существует версия для Linux. Она так же поддерживает CentOS 5/6/7 и Ubuntu 12/14.

Функционал трояна:

Имплантируемое устройство Wi-Fi:

Авторы утверждают, что есть устройство, которое может работать с Android-устройствами, подключенных к Wi-Fi.

Функционал:

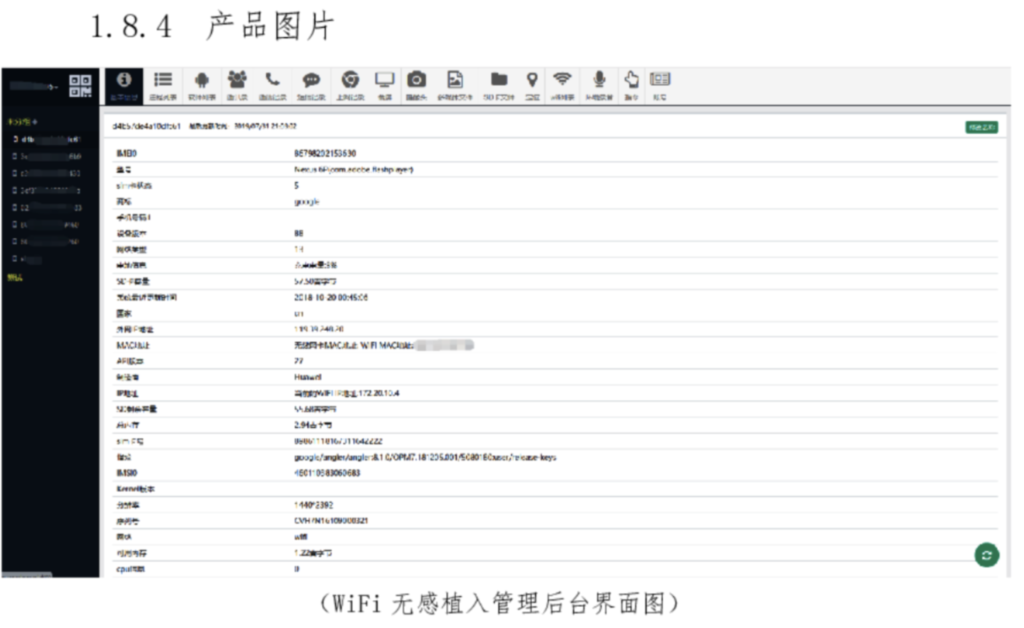

Скриншот программы:

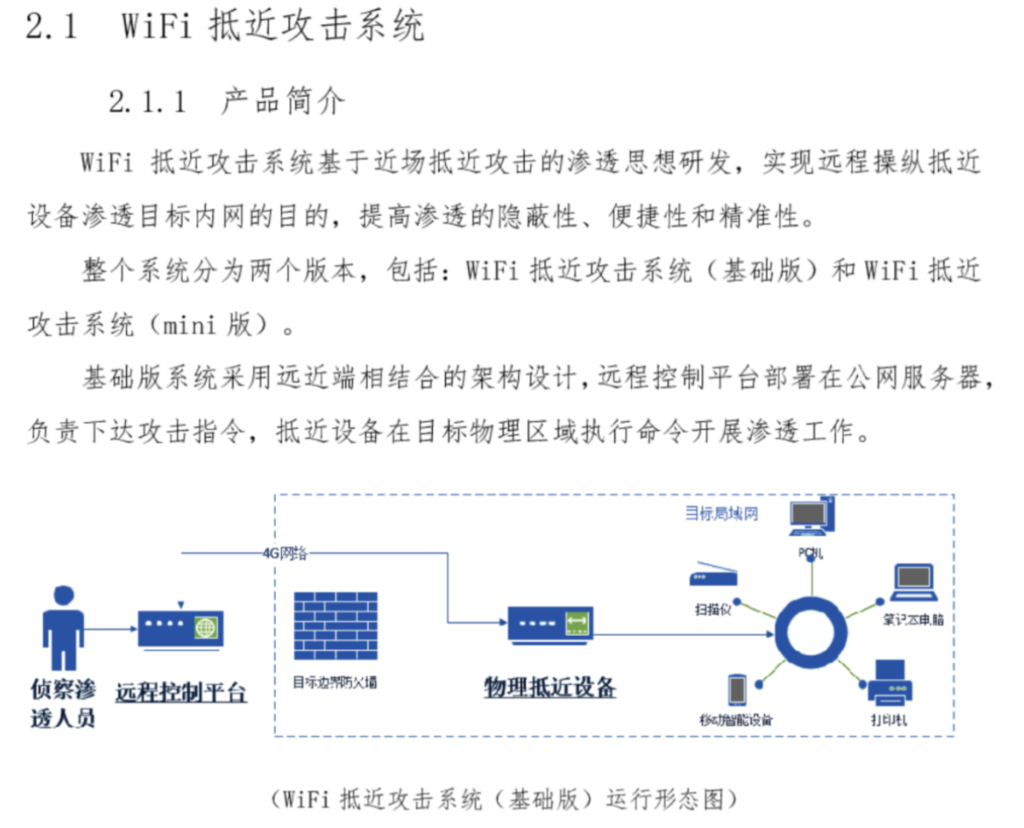

Система бесконтактной атаки Wi-Fi:

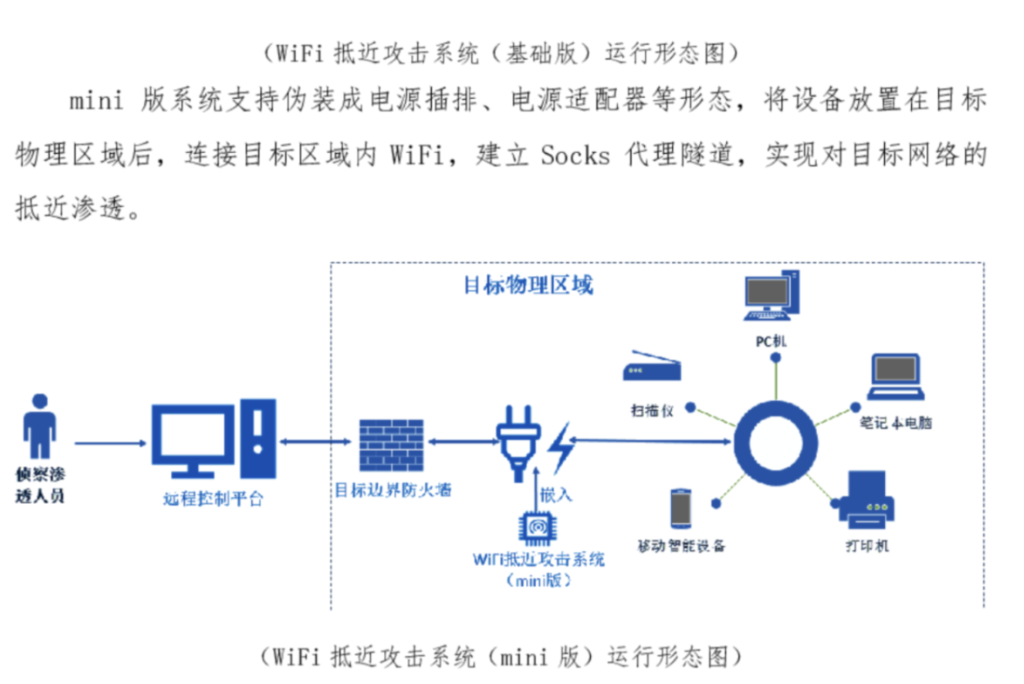

Также существует “мини”-версия:

Устройство “мини” может имитировать себя под удлинитель, адаптер питания и др. Может быть настроена для подключения к целевому Wi-Fi и создания туннеля SOCKS с внутренней сетью.

Обычная версия работает с ARM-процессором, а “мини”-версия идет под MIPS.

Обычная версия выглядит как популярная беспроводная батарея Xiaomi:

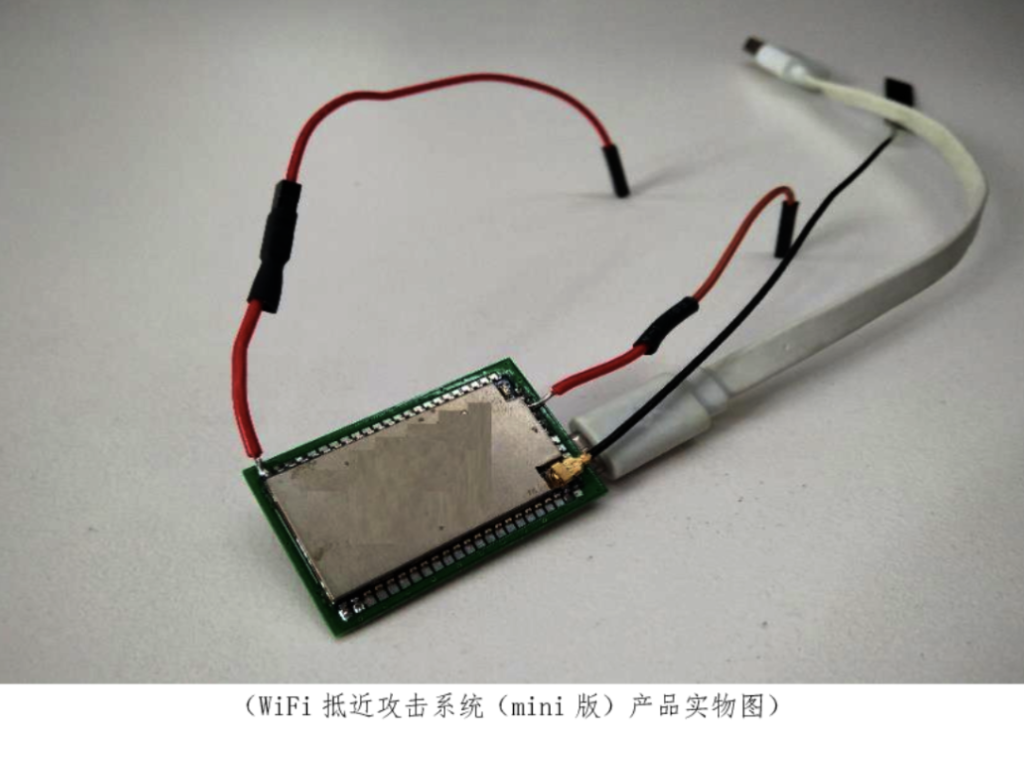

А вот “мини”-версия выглядит совсем иначе – это обычная плата, которая может быть внутри чего угодно:

Также в следующих главах автор перечисляет другие системы:

Системы DDOS-атак;

Заключение

Китайская APT-группировка сидела в казахстанской инфраструктуре около 2 лет и это – только верхушка айсберга. Сколько еще невыявленных хакеров и утечек наших данных неизвестно никому.

Все это – результат бессистемных действий и приоритет ведомственного интереса над интересами государства.

Структура государства, в которой Комитет информационной безопасности подчинен Министерству цифровизации, всегда будет уязвима.

Казахстан нуждается в отдельном независимом органе, ответственным за кибербезопасность – Агентство по кибербезопасности.

Читать также:

Маленький домашний шпион: робот-пылесос сфотографировал женщину в туалете, после чего это фото попало в сеть

Тайный рынок Avast. Как антивирусы продают вашу историю браузера

Телефоны на Android можно прослушивать с помощью датчиков движения

Мы в соцсетях:

Facebook

Telegram

Instagram

Youtube

VK

Powered by Froala Editor